Hable con un especialista sobre cómo proteger sus aplicaciones con Verimatrix XTD.

No siempre tendrá control sobre el entorno en el que se ejecutan sus aplicaciones; por lo tanto, es fundamental tomar medidas para proteger su software independientemente de dónde se ejecute. Aproveche la tecnología automatizada que detecta una serie de amenazas y construya una red de comprobación completa, que incluya:

Las aplicaciones que se ejecutan endispositivos con jailbreak/root tienen más privilegios de los previstos por sus sistemas operativos, lo que las hace más susceptibles a los ataques de malware.

Los depuradores se concibieron como una herramienta de desarrollo, pero los delincuentes los han convertido en armas maliciosas utilizadas para encontrar vulnerabilidades en su código y planear un ataque.

Los piratas informáticos utilizan emuladores para sacar tu aplicación de su entorno seguro y ejecutarla en un ordenador de sobremesa, lo que facilita el análisis del código fuente y la explotación de vulnerabilidades.

Cumpla los estrictos requisitos de seguridad de los sectores más exigentes. Los líderes en servicios financieros, sanidad y medios de comunicación y entretenimiento confían en Verimatrix XTD para cumplir la normativa y evitar ataques desde todos los ángulos.

No se requieren conocimientos especializados en seguridad para implantar las soluciones de protección de aplicaciones de código cero de XTD, fácilmente configurables. Implemente rápidamente seguridad de nivel empresarial sin interrumpir su hoja de ruta.

XTD permite ajustar la reacción de una aplicación en función de la amenaza ambiental detectada. En lugar de desactivar la aplicación por completo, basta con bloquear el uso de determinadas funciones para proteger la experiencia del usuario.

Verimatrix XTD

Sólo hace falta un malhechor para infiltrarse en los datos de su empresa a través de una aplicación desde un dispositivo no seguro.

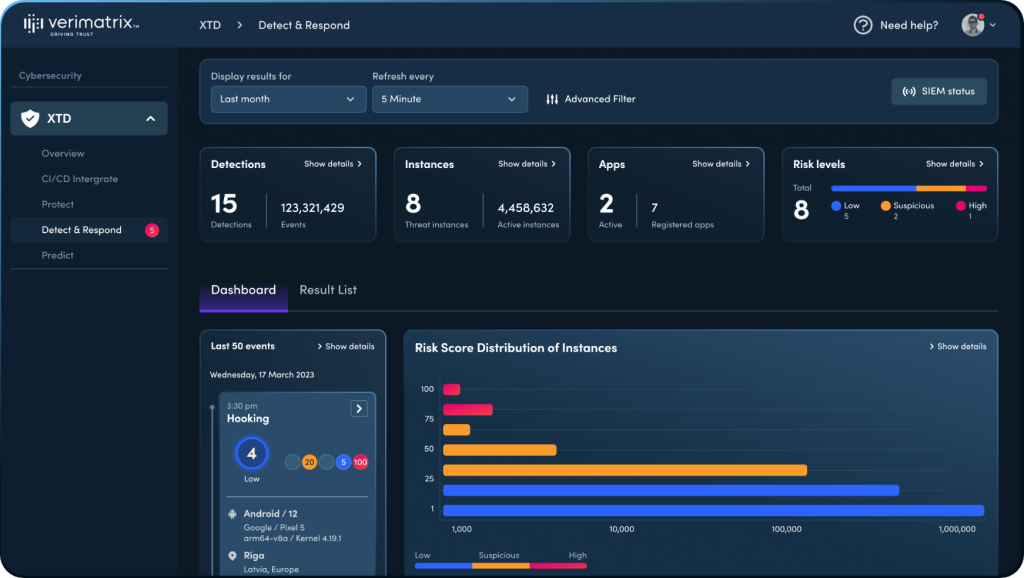

XTD te ofrece la posibilidad de:

Descubra cómo Verimatrix XTD blinda sus aplicaciones para mantener su código fuera del alcance de las manos equivocadas.

El tifón salino deja al descubierto lagunas críticas en la seguridad móvil: CISA reacciona